Ombre et lumière : les cybermenaces d'octobre 2025

Un mois où les ombres de l'espionnage s'allongent, mais où la vigilance allume des feux de résistance

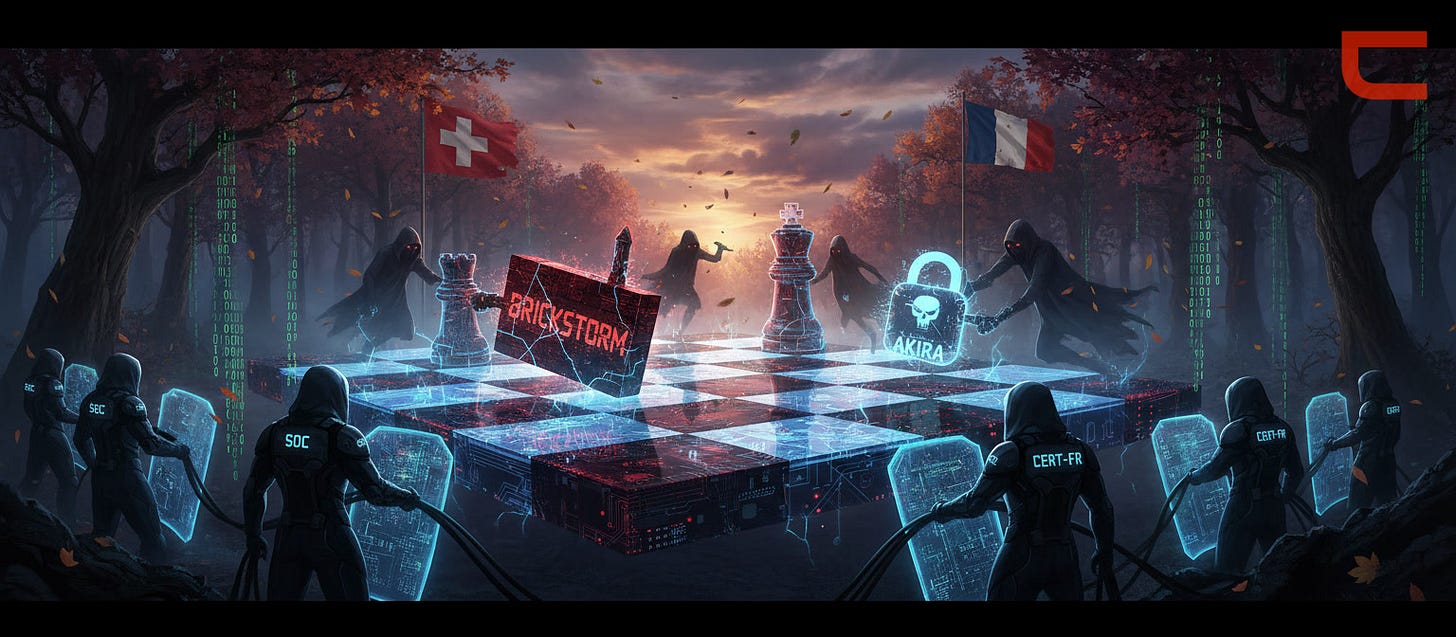

Imaginez un échiquier géant, où les pièces bougent dans l’ombre : d’un côté, des acteurs invisibles, soutenus par des États, qui tissent des toiles d’espionnage sophistiquées ; de l’autre, des entreprises et des gouvernements qui, comme des gardiens endurcis, patchent frénétiquement les failles pour protéger leurs royaumes numériques. Octobre 2025 ne fut pas le mois du grand chaos numérique que certains prédisaient, mais celui d’une menace qui se fait plus discrète, plus patiente et, paradoxalement, plus inquiétante. Entre l’espionnage d’État qui s’infiltre pendant plus d’un an chez F5, les extorsions éclair de ShinyHunters sur Salesforce ou l’explosion du rançongiciel Akira en Suisse, le tableau dressé par le SOC de l’État de Vaud (rapport du 11 novembre) et les alertes quotidiennes du CERT-FR dessine un paysage où l’on ne force plus les portes : on entre avec les clés qu’on a volées, ou qu’on a fait donner. Plongeons dans ce tableau vivant, où l’intelligence artificielle danse tant avec les prédateurs qu’avec les protecteurs, et où la Suisse et la France, voisines vigilantes, partagent des échos troublants.

L’ombre longue de l’État-nation

L’affaire F5 restera sans doute la signature du mois. Un malware baptisé BRICKSTORM, écrit en Go, conçu pour vivre des mois dans des appliances BIG-IP sans déclencher la moindre alerte EDR. 393 jours de présence moyenne avant détection : c’est plus qu’une intrusion, c’est une occupation. Le code source volé, les rapports de vulnérabilités non publiés emportés, les clés de signature régénérées dans l’urgence… Tout cela rappelle que les attaquants étatiques ne cherchent plus seulement à lire vos mails : ils veulent devenir les architectes invisibles de vos futures failles. L’affaire illustre un phénomène de fond : la montée en puissance des attaques d’espionnage visant les éditeurs de logiciels d’infrastructure. Plutôt que de cibler directement les clients finaux, ces groupes étatiques s’attaquent aux chaînons techniques — fabricants de logiciels, fournisseurs de services cloud ou plateformes d’administration — afin d’en tirer parti pour compromettre de multiples cibles. Pour les organisations, la leçon principale est claire : les équipements réseau et d’administration ne doivent plus être considérés comme des “zones de confiance”, mais intégrés au périmètre de leur surveillance active.

Les nouvelles rockstars du crime-as-a-service

Pendant ce temps, les cybercriminels « traditionnels » passent à la vitesse supérieure. ShinyHunters et leurs cousins Scattered Spider/Lapsus$ ont transformé le voice phishing en arme industrielle : un appel, une fausse application Salesforce, et c’est un milliard de données qui menace de pleuvoir sur le dark web. Le plus frappant ? Le délai : de l’intrusion à la page d’extorsion, il ne s’écoule parfois qu’une semaine. Le crime s’est organisé comme une start-up. Ajoutez-y une brèche chez Red Hat, où 570 Go de code source et de secrets clients ont été menacés de fuite. La réponse ? Le FBI et Europol saisissent BreachForums, ce bazar du dark web, stoppant net la diffusion. Nuancé, ce tableau : ces gangs se professionnalisent, passant de l’intrusion à l’extorsion en une semaine, mais les ripostes internationales gagnent en vitesse, comme un contre-pied bien rodé.

Côté technique, octobre a été un festival de zero-days. Oracle E-Business Suite, pilier des entreprises pour la gestion métier, a subi une faille critique (CVE-2025-61882) exploitée par Cl0p – ces maîtres de l’extorsion vus dans MOVEit. Exécution de code à distance, sans mot de passe : un cauchemar pour les grands comptes. SonicWall, de son côté, a admis une compromission massive de son service Cloud Backup, touchant potentiellement des milliers d’organisations via un accès frauduleux aux sauvegardes. Et Microsoft, dans son Digital Defense Report 2025, tire la sonnette : l’identité est la cible n°1 (97 % des attaques via mots de passe volés), l’IA un double tranchant (elle accélère phishing et détections), et la résilience, la clé.

Les petites victoires qui comptent

Tout n’est pas noir. L’OFCS a montré avec son projet pilote sur TYPO3 et QGIS que l’open source, quand on l’audite sérieusement, réagit vite : failles critiques trouvées, corrigées en moins de 90 jours. À Bâle, la police a mis la main sur un SMS-Blaster dans le coffre d’une voiture : ces fausses antennes relais qui envoient des SMS « La Poste » ou « UBS » à tout le quartier. Un petit coup de filet concret dans une guerre qui se joue souvent dans l’abstrait.

En parallèle, le rançongiciel Akira a littéralement pris la Suisse en otage cet automne. Près de 200 entreprises touchées, des millions de francs suisses de préjudice, et l’histoire tragique de Bugnard SA à Cheseaux-sur-Lausanne : un site e-commerce à l’arrêt, 4 800 clients dans le flou, une rançon qui descend de 450 000 $ à 200 000 $ comme au marché. Message des autorités suisses : ne payez jamais. Message de la réalité : certaines PME se posent quand même la question quand le téléphone ne sonne plus. Les PME suisses, d’après une enquête, se sentent moins prêtes, et la plateforme eCrime rapporte une hausse des rançons.

Et notre voisin dans tout ça ?

Le CERT-FR n’a pas chômé : alertes à répétition sur Fortinet, Cisco, Citrix, Schneider Electric, Google Chrome, Microsoft WSUS… Rien de spectaculaire, tout est urgent. C’est la routine de la cybersécurité moderne : des correctifs qui tombent presque tous les jours, et des administrateurs qui courent après le temps. Pas de panique globale, mais une urgence partagée : patcher, surveiller, former.

Le grand tournant de Windows 10

Dernier symbole : le 14 octobre 2025, Windows 10 est officiellement entré en fin de vie. En Suisse et dans l’EEE, les particuliers auront encore un an de mises à jour gratuites. Après ? Le vide. C’est le moment ou jamais de vérifier si votre PC passe le test Windows 11 – la mise à jour reste gratuite tant que le matériel suit.

Conclusion : la peur ne protège pas, la lucidité oui

Octobre 2025 ne nous a pas apporté de méga-fuite à la Change Healthcare ou de panne mondiale à la CrowdStrike. Il nous a rappelé, calmement mais fermement, que la menace évolue plus vite que nos habitudes. Les attaquants ne crient plus, ils attendent. Ils ne fracturent plus, ils se font inviter. La bonne nouvelle, c’est que nous avons plus d’outils et de signaux qu’avant : des rapports comme celui du SOC vaudois, des CERT qui alertent en temps réel, des communautés open source qui patchent en quelques jours, des polices qui saisissent des SMS-Blasters dans des coffres de voiture. En fin de compte, la cybersécurité n’est plus une option technique. C’est une discipline quotidienne, presque une hygiène de vie – une opportunité autant qu’un risque.

Vous voulez rester un pas devant ?

Abonnez-vous gratuitement à Computis sur Substack. Chaque lundi, un décryptage clair, sans jargon inutile, avec les vraies actions à mettre en place dans votre entreprise ou chez vous. Survolez également le site web www.computis.ch pour découvrir plus de ressources et d’actualités sur la cybersécurité.

Cliquez ici et rejoignez nos lecteurs qui ont décidé de ne plus subir le numérique, mais de le maîtriser. On vous attend de l’autre côté.